security operations center (SOC) adalah tim keamanan informasi yang bertanggung jawab untuk memantau dan menganalisis keamanan organisasi secara berkelanjutan. Tujuan tim SOC adalah untuk mendeteksi, menganalisis, dan merespons insiden keamanan siber menggunakan kombinasi solusi teknologi dan serangkaian proses yang kuat.

Home

Posts filed under CYBERSECURITY

Tampilkan postingan dengan label CYBERSECURITY. Tampilkan semua postingan

Tampilkan postingan dengan label CYBERSECURITY. Tampilkan semua postingan

Selasa, 19 November 2019

Penejelasan Singkat Infrastruktur Jaringan

Router adala perangkat lapisan jaringan dan

menggunakan proses routing untuk meneruskan paket data antara jaringan atau

subnetwork. Beralih segmen LAN ke domain tabrakan terpisah, satu untuk setiap

port switch. Sakelar membuat keputusan penerusan berdasarkan alamat MAC

Ethernet. Switch multilayer (juga dikenal sebagai switch Layer 3) tidak hanya

melakukan switching Layer 2, tetapi juga meneruskan frame berdasarkan informasi

Layer 3 dan 4. Perangkat jaringan nirkabel, seperti AP atau WLC, menggunakan

standar 802.11 alih-alih standar 802.3 untuk menghubungkan perangkat nirkabel

ke jaringan.

Sabtu, 28 September 2019

Cara Mengamankan User dengan mengunakan domain local, Akses Administrator dan Grup

Saat kalian memulai komputer baru untuk pertama kalinya, atau kalian menginstal Windows, akan diminta untuk membuat akun pengguna. Ini dikenal sebagai pengguna lokal. Akun ini akan berisi semua pengaturan kustomisasi , izin akses, lokasi file, dan banyak data khusus pengguna lainnya.

Sebagai praktik terbaik keamanan, jangan aktifkan akun Administrator dan jangan berikan hak administratif administratif kepada pengguna standar. Jika pengguna perlu melakukan fungsi apa pun yang memerlukan hak administratif, sistem akan meminta kata sandi Administrator dan hanya mengizinkan tugas itu dilakukan sebagai administrator. Dengan memasukkan kata sandi administrator, ini melindungi komputer dengan mencegah perangkat lunak apa pun yang tidak diotorisasi, menginstal, mengeksekusi, atau mengakses file.

Akun Tamu tidak boleh diaktifkan. Akun tamu tidak memiliki kata sandi yang dikaitkan dengan itu karena dibuat ketika komputer akan digunakan oleh banyak orang yang berbeda yang tidak memiliki akun di komputer. Setiap kali akun tamu masuk, lingkungan default disediakan untuk mereka dengan hak istimewa terbatas.

Untuk mempermudah administrasi pengguna, Windows menggunakan grup. Grup akan memiliki nama dan serangkaian izin khusus yang terkait dengannya. Ketika seorang pengguna ditempatkan ke dalam suatu grup, izin dari grup itu diberikan kepada pengguna tersebut. Seorang pengguna dapat ditempatkan ke dalam beberapa grup untuk diberikan banyak izin berbeda. Ketika izin tumpang tindih, izin tertentu, seperti "menolak secara eksplisit" akan menimpa izin yang diberikan oleh grup yang berbeda. Ada banyak grup pengguna berbeda yang terpasang di Windows yang digunakan untuk tugas-tugas tertentu.

Selain grup, Windows juga dapat menggunakan domain untuk mengatur izin. Domain adalah jenis layanan jaringan di mana semua pengaturan pengguna, grup, komputer, periferal, dan keamanan disimpan dan dikendalikan oleh database. Basis data ini disimpan di komputer khusus atau grup komputer.

Seberapa Amankah (IOT )Internet of Things ?

Internet of Thing (IoT) adalah sebuah konsep dimana suatu objek yang memiliki kemampuan untuk mentransfer data melalui jaringan tanpa memerlukan interaksi manusia ke manusia atau manusia ke komputer. IoT telah berkembang dari konvergensi teknologi nirkabel, micro-electromechanical systems (MEMS), dan Internet.

Internet of Things (IoT) ada di sekitar kita dan berkembang dengan cepat. Cara-cara baru untuk menggunakan hal-hal yang terhubung sedang dikembangkan setiap hari. IoT membantu individu menghubungkan berbagai hal untuk meningkatkan kualitas hidup mereka. Misalnya, banyak orang sekarang menggunakan perangkat yang dapat dipakai yang terhubung untuk melacak aktivitas mereka.

IoT paling erat hubungannya dengan komunikasi machine-to-machine (M2M) di bidang manufaktur dan listrik, perminyakkan, dan gas. Produk dibangun dengan kemampuan komunikasi M2M yang sering disebut dengan sistem cerdas atau “smart”. Sebagai contoh yaitu smart kabel, smart meter, smart grid sensor.

Jadi seberapa amankah IOT ? Kekhawatiran tersebut terbukti ketika malware botnet menginfeksi ratusan ribu perangkat IoT untuk melakukan serangan DDoS. Serangan itu datang dari sejumlah besar webcam, DVR, router, dan perangkat IOT lainnya yang telah dikompromikan oleh perangkat lunak berbahaya. Perangkat ini membentuk "botnet" yang dikendalikan oleh peretas. Botnet ini digunakan untuk membuat serangan DDoS besar yang menonaktifkan layanan Internet penting.

Jumat, 27 September 2019

Mengetahui Kerentanan Sistem Operasi Windows

Sistem operasi terdiri dari jutaan baris kode. Perangkat lunak yang diinstal juga dapat berisi jutaan baris kode. Dengan semua kode ini muncul kerentanan. Kerentanan adalah beberapa kelemahan atau kelemahan yang dapat dieksploitasi oleh penyerang untuk mengurangi kelangsungan informasi komputer. Untuk memanfaatkan kerentanan sistem operasi, penyerang harus menggunakan teknik atau alat untuk mengeksploitasi kerentanan. Penyerang kemudian dapat menggunakan kerentanan untuk membuat komputer bertindak dengan cara di luar desain yang dimaksud. Secara umum, tujuannya adalah untuk mendapatkan kontrol komputer yang tidak sah, mengubah izin, atau memanipulasi data.

Ini adalah beberapa Rekomendasi Keamanan OS Windows yang umum:

1. Perlindungan virus atau malware - Secara default, Windows menggunakan Windows Defender. Windows Defender menyediakan seperangkat alat perlindungan yang tertanam dalam sistem. Jika Windows Defender dimatikan, sistem menjadi lebih rentan terhadap serangan dan malware.

2. Layanan tidak dikenal atau tidak dikelola - Ada banyak layanan yang berjalan di belakang layar. Penting untuk memastikan bahwa setiap layanan dapat diidentifikasi dan aman. Dengan layanan yang tidak dikenal berjalan di latar belakang, komputer dapat rentan terhadap serangan.

3. Encryption - Ketika data tidak dienkripsi, itu dapat dengan mudah dikumpulkan dan dieksploitasi. Ini tidak hanya penting untuk komputer desktop, tetapi terutama perangkat seluler.

4. Security policy - Kebijakan keamanan yang baik harus dikonfigurasi dan dipatuhi. Banyak pengaturan dalam kontrol Kebijakan Keamanan Windows dapat mencegah serangan.

5. Firewall - Secara default, Windows menggunakan Windows Firewall untuk membatasi komunikasi dengan perangkat di jaringan. Seiring waktu, aturan mungkin tidak berlaku lagi. Misalnya, port mungkin dibiarkan terbuka yang seharusnya tidak lagi tersedia. Penting untuk meninjau pengaturan firewall secara berkala untuk memastikan bahwa aturan tersebut masih berlaku dan menghapus semua yang tidak lagi berlaku.

6. Lemah atau tidak ada kata sandi - Banyak orang memilih kata sandi yang lemah atau tidak menggunakan kata sandi sama sekali. Sangat penting untuk memastikan bahwa semua akun, terutama akun Administrator, memiliki kata sandi yang sangat kuat.

7. Login sebagai Administrator - Ketika pengguna masuk sebagai administrator, program apa pun yang mereka jalankan akan memiliki hak istimewa akun itu. Yang terbaik adalah login sebagai Pengguna Standar dan hanya menggunakan kata sandi administrator untuk menyelesaikan tugas-tugas tertentu.

Kamis, 26 September 2019

Apa itu Virus Stuxnet ?

Stuxnet disebut-sebut para pakar keamanan sebagai bentuk senjata cyber yang menjadi sarana terorisme di dunia maya. Serangannya tidak hanya mencuri informasi di komputer korban, namun mengambil alih sistem kontrol berbasis mesin.

Beberapa malware saat ini begitu canggih dan mahal untuk diciptakan sehingga para pakar keamanan percaya hanya negara atau kelompok negara yang dapat memiliki pengaruh dan dana untuk menciptakannya. Malware semacam itu dapat ditargetkan untuk menyerang infrastruktur rentan suatu negara, seperti air sistem atau jaringan listrik.

Ini adalah tujuan dari worm Stuxnet, yang menginfeksi drive USB. Ini dilakukan oleh lima vendor komponen Iran, dengan tujuan infiltrasi fasilitas nuklir yang didukung oleh vendor. Stuxnet dirancang untuk menyusup ke sistem operasi Windows dan kemudian menargetkan perangkat lunak Langkah 7 Langkah 7 dikembangkan oleh Siemens untuk programmable logic controllers (PLCs) mereka. Stuxnet sedang mencari model spesifik dari PLC Siemens yang mengontrol sentrifugal di fasilitas nuklir. Cacing ditransmisikan dari drive USB yang terinfeksi ke dalam PLC dan akhirnya rusak. banyak sentrifugal ini.

Cara kerja virus stuxnet :

Zero Days, sebuah film yang dirilis pada 2016, berupaya mendokumentasikan pengembangan dan penyebaran serangan malware yang ditargetkan Stuxnet.

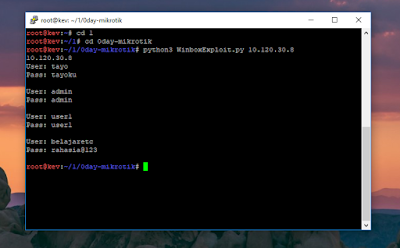

Cara Mengatasi MikroTik Router 0day-WinboxExploit

Segera

Update MikroTik !!! baru-baru ini banyak MikroTik yang terkena

0day-Exploit-MikroTik termasuk MikroTik saya, exploit ini memanfaatkan

kelemahan melalui WinBox dan Router OS semua versi dari 6.29 (rilis:

2015/28/05) hingga 6.42 )( rilis 2018/04/20). Target eksploitasi Winbox

dan memungkinkan penyerang untuk membaca file dari perangkat. Tetapi

intinya adalah bahwa menggunakan eksploit ini Sobat dapat memperoleh

akses admin remote yang tidak terautentikasi ke router MikroTik yang

rentan terhadap exploit .

Cara mengatasi Oday-WinboxExploit :

1. Perbarui RouterOS sobat ke versi terakhir atau versi Bugfix.

2. Ganti port Winbox dan Nonaktifkan port yang tidak di pakai.

3. Sobat dapat menggunakan beberapa Aturan Filter (ACL) untuk menolak akses peretas ke Router.

4.

Sobat juga bisa menambahkan Available From. Admin jaringan bisa

membatasi dari jaringan mana router bisa diakses pada service tertentu

dengan menentukan "Available From "

Itulah sedikit penjelasan mengenai 0day-WinboxExploit :)

Pengertian Mengenai Hack, Hacking dan Hacker

"Hack merupakan suatu istilah yang banyak artinya, dan sulit di mengerti"

Hacking adalah suatu teknik untuk meretas tau membobol suatu system, Tujuanya untuk mencari kelemahan pada system yang akan dimasuki atau di gunakan. contoh teknik yang sering di gunakan seperti Phishing, Brute Force, DoS, Exploit dll.

Hacker istilah atau julukan bagi seorang atau sekelompok yang mempelajari, menganalisis, merubah, menerobos masuk ke dalam sistem operasi dan jaringan komputer, baik untuk keuntungan sendiri/kelompok seperti mencuri data, manipulasi data, tanam backdoor. Hacker juga dikelompokkan ke dalam 5 jenis, berdasarkan aktivitas yang dilakukan diantaranya :

1. White Hat Hacker

White Hat Hacker yaitu hacker yang mempunyai standar etika, biasanya jasa mereka banyak di gunakan perusahaan-perusahaan IT untuk menguji ketahan sistem mereka dilakukan bukan untuk tujuan yang merugikan suatu instansi. White hat hacker inilah adalah hacker yang sesungguhnya.

2. Black Hat Hacker

Black Hat Hacker adalah jenis hacker yang kegiatanya menerobos sistem keamanan komputer untuk melakukan kejahatan, kerusakan seperti pencurian data, manipulasi data, carding, menghapus file. Hacker jenis ini biasanya di juliki sebagai cracker.

3. Grey Hat Hacker

Grey Hat Hacker merupakan perpaduan dari white hat dan black hat hackers. hacker dengan skill yang kadang-kadang bertindak secara legal dengan itikad baik tapi di waktu yang lain aktivitasnya melanggar batas-batas hukum.

4. Script Kiddie Hacker

Script Kiddie Hacker adalah seorang hacker yang mempunyai pengetahuan dalam sistem komputer yang sangat minimal. Script Kiddie Hacker beraksi menggunakan tool yang sudah di buta oleh orang lain. seperti spynote,rootkit,rat dll

5. Hacktivist Hacker

Hacktivist Hacker adalah seorang peretasan jaringan dan sistem komputer sebagai bentuk protes. jenis hacker yang menggunakan kemampuannya menyampaikan pesan–pesan tertentu seperti politik, agama, ideologi, dll.

Itulah pengertian dari Hack, HAcking, dan Hacker. Semoga dengan artikel ini sobat dapat menambah wawasan mengenai dunia IT, semoga bermanfaat :)